Im Bereich Security geschieht in diesem Herbst so einiges: Bis zum 15. Oktober müssen Admins für Tenants die Multi-Faktoren-Authentifizierung (MFA) aktivieren. Nur so können sich User weiterhin im Azure-Portal, im Microsoft Entra Admin Center und im Intune Admin Center anmelden. Außerdem stärkt Microsoft mit neuen Features im Insider Risk Management für mehr Schutz gegen Datenverlust. Admins haben dann im Microsoft Purview Compliance-Portal mehr Möglichkeiten, sich auf besonders riskante Phasen und Bereiche zu fokussieren. Alle wichtigen Informationen dazu liefern wir Ihnen jetzt:

Aktivierung der Multifaktor-Authentifizierung für Tenants bis 15. Oktober

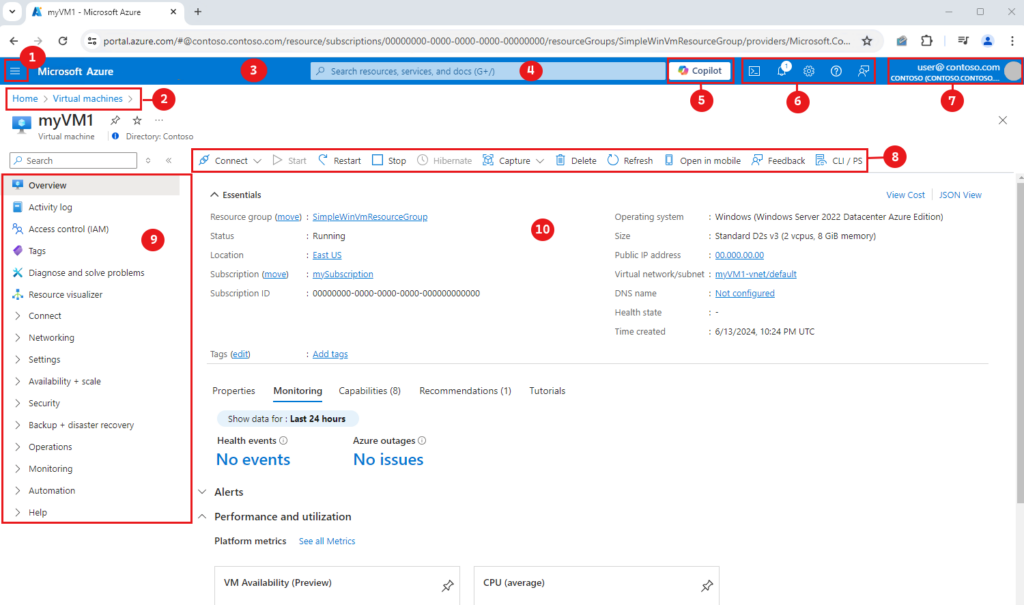

Ab 15. Oktober 2024 müssen User die Multifaktoren-Authentifizierung (MFA) verwenden, um sich im Azure-Portal, im Microsoft Entra Admin Center und im Intune Admin Center anzumelden. Um sicherzustellen, dass ihre Nutzer weiterhin Zugriff haben, muss die MFA bis zum 15. Oktober 2024 aktiviert werden.

Was Sie als Admin jetzt tun müssen:

- Informationen dazu, welche User sich mit und ohne MFA bei Azure anmelden, finden Sie in der entsprechenden Dokumentation.

- Aktivieren Sie die MFA für Ihre User mit Hilfe dieser Anleitung.

- Schaffen Sie die Aktivierung nicht bis zum 15. Oktober, beantragen Sie eine Verschiebung des Erzwingungsdatums. Geschieht dies nicht, müssen die User selbst die MFA für das Azure-Portal, das Microsoft Entra Admin Center oder das Intune Admin Center einrichten.

Bei Fragen wenden Sie sich an die Community-Experten in Microsoft Q&A oder Ihren IT-Partner. Wenn Sie über einen Supportplan verfügen und technische Hilfe benötigen, wählen Sie oben auf der Seite im Azure Portal das Fragezeichen aus, um Hilfe zu erhalten.

Neues im Insider Risk Management des Microsoft Purview Compliance-Portals

Vorrangiges Tracking bei sensiblen Usern

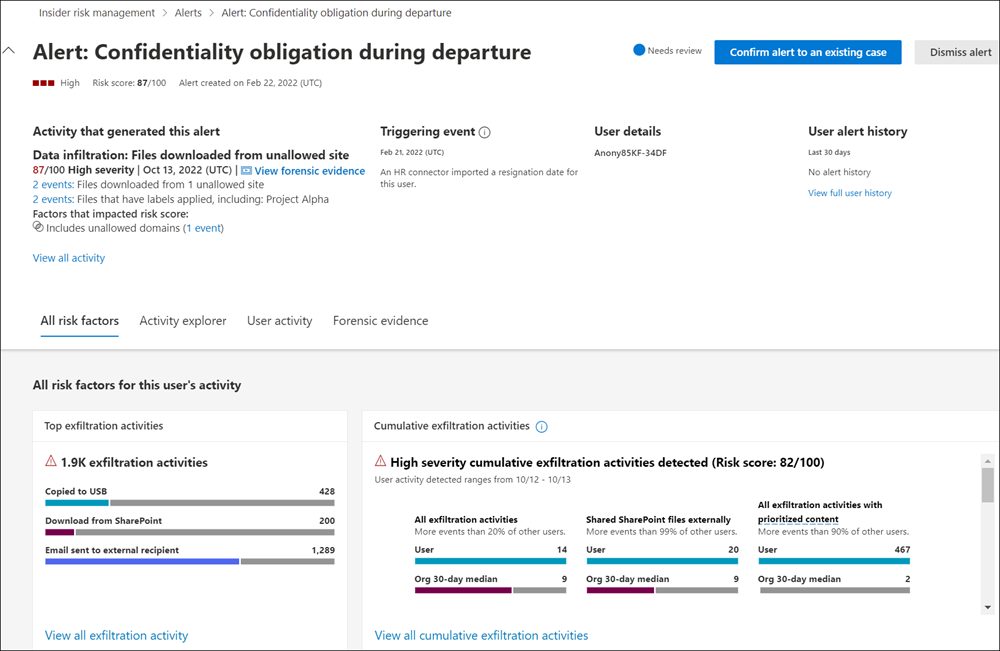

Um Datenverlust – aus böswilliger Absicht oder unabsichtlichen Gründen – kurz vor dem Ausscheiden von Mitarbeitern oder durch Priority User zu vermeiden, scannt Insider Risk Management jetzt Aktivitäten von entsprechenden Nutzern priorisiert. Microsoft Purview Insider Risk Management korreliert dafür verschiedene Signale, um z. B. Diebstahl von geistigem Eigentum oder Identitäten zu verhindern. Durch automatisch eingestellte Datenschutzrichtlinien werden User dabei pseudonymisiert. Rollenbasierte Zugriffskontrollen und Überwachungsprotokolle gewährleisten den Datenschutz auf User-Ebene.

Erkennen von Risikoindikatoren in Microsoft Fabric

Insider Risk Management erweitert mit dem neuesten Update seine Funktionen zur Risikoerkennung auf Microsoft Fabric-Produkte. Dafür bietet es geeignete Risikoindikatoren an, die auf Nutzeraktivitäten in Power BI basieren. Unternehmen können diese neuen Indikatoren in ihren Richtlinien gegen Datendiebstahl und Datenlecks verwenden.

Granular & Global Exclusion

Granular Exclusion ermöglicht es ab Oktober Administratoren, Indikatoren entsprechend den Präferenzen des Unternehmens anzupassen und zu verfeinern. Administratoren können beispielsweise den Indikator „Senden von E-Mails mit Anhängen an Empfänger außerhalb der Organisation“ so konfigurieren, dass nur E-Mails erkannt werden, die an persönliche Domains (z. B. outlook.com) gesendet werden. So kann die Anzahl an Fehlalarmen reduziert werden.

Mit dem Oktober-Update werden außerdem alle Ausschlussfunktionen, die derzeit unter „Intelligente Erkennungen“ zu finden sind, in den Insider Risk-Einstellungen auf die neue Registerkarte „Global Exclusions“ verschoben. Alle zuvor in „Intelligent Detections“ hinzugefügten Ausschlüsse werden auf diese neue Registerkarte migriert. Die Funktionalität der Exclusions bleibt unverändert. Darüber hinaus können dazu berechtigte Administratoren jetzt einen Ausschluss über definierte Erkennungsgruppen hinzufügen, die ähnliche Entitäten wie Domänen oder Dateitypen enthalten. Das bietet eine bequeme Möglichkeit, auf Exclusions zuzugreifen und diese zu verwalten.

Exfiltration vertraulicher Geschäftsdaten in kostenlose Public Domain-Mails

Das Oktober-Update verbessert die E-Mail-Insight-Warnungen. Es informiert im Detail, wenn geschäftlich sensible Daten von einem geschäftlichen E-Mail-Konto in eine kostenlose Public Domain-Mail übertragen werden. Die neue Domain-Erkennungsgruppe „Free public domains“ listet dafür die gängigen Domains auf, die für persönliche E-Mail-Konten verwendet werden. Administratoren mit entsprechenden Berechtigungen können diese Domänen jetzt in ihren Indikatorvarianten auswählen. Dies hilft, Datenverlust zu vermeiden.

Nutzen Sie die Updates dazu, Ihre Sicherheit auf den aktuellen Stand zu bringen und das Zero Trust-Prinzip in Ihren Systemen umzusetzen. Unsere Security-Experten unterstützen Sie gern dabei – egal, ob es um einzelne Lösungen geht oder ein stimmiges Gesamtkonzept. Melden Sie sich einfach bei uns für ein erstes Gespräch!

Das könnte Sie ebenfalls interessieren

Erstellung des Intranets 2.0

Neue Schutzmechanismen für die KI-Ära

NetApp ONTAP in der AWS Cloud – Potenziale entfesseln mit Skaylink

Cybersicherheit kompakt – eine Linksammlung

Security News: Microsoft 365 Admin & KI-Sicherheit

Kosteneffizientes Caching mit Amazon ElastiCache für Valkey

AWS European Sovereign Cloud: Skaylink wird Launch-Partner

SaaS geht auch anders: Managed Cloud Hosting als Weg zur digitalen Souveränität

Exchange Server 2016/2019 – EOL

Windows Server 2025

Neue Compliance-Funktionen für die Ära der Enterprise AI

Digitale Souveränität beginnt beim Datenschutz: AWS-Technologien im Überblick

Kontakt