Home / CAF

CAF

Cloud Adoption Framework

Cloud Adoption Framework (CAF) in der Praxis

Viele Faktoren sind zu berücksichtigen, wenn Unternehmen sich für den Wechsel in die Cloud entschließen – und zwar nicht nur in Bezug auf Technologie und Architektur, sondern beispielsweise auch in den Bereichen Kosten, Sicherheit, Governance und Compliance.

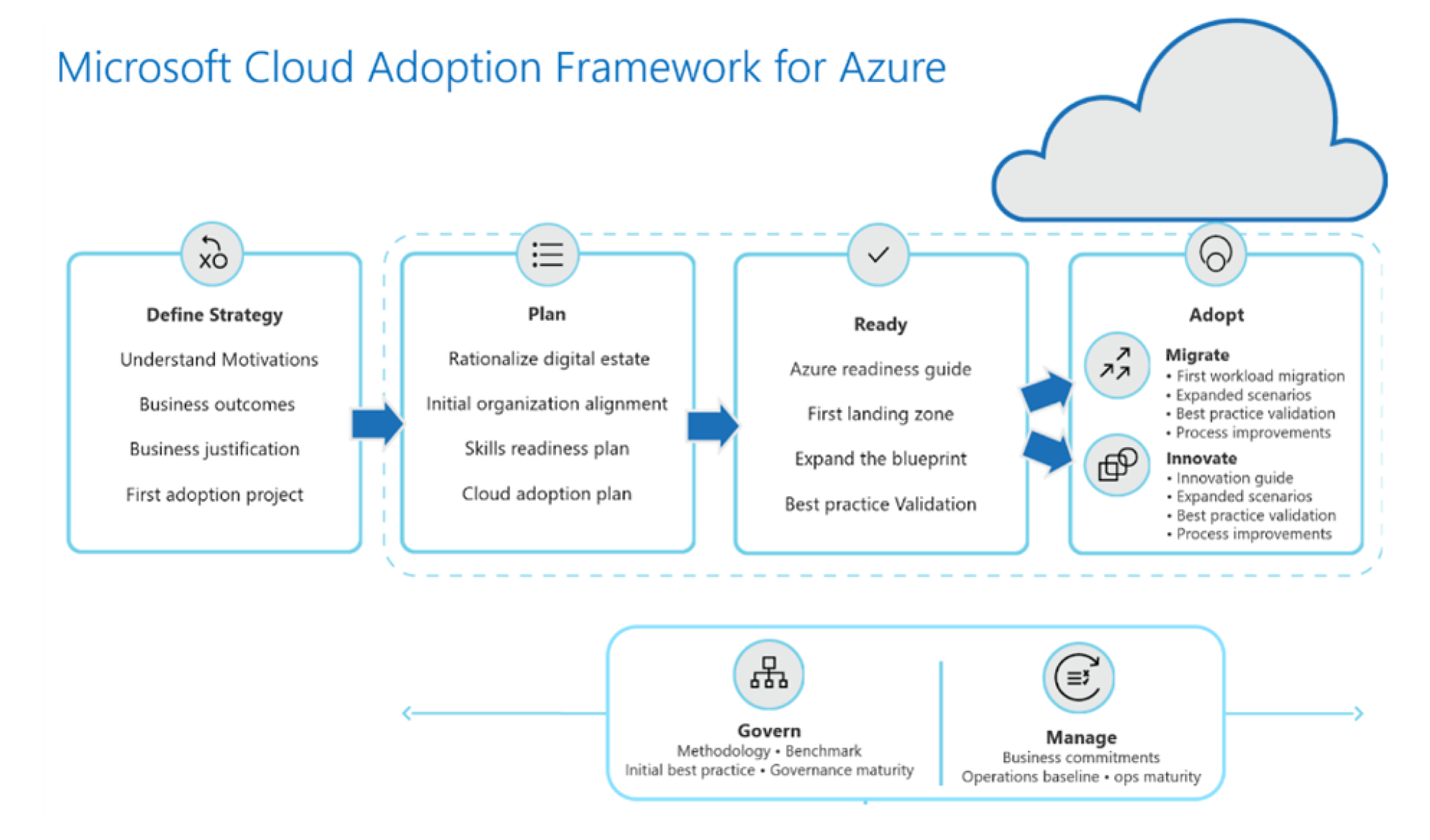

Cloud-Technologien bieten zahlreiche Architektur- und Lösungsoptionen. Für die IT-Abteilungen ist es aber zeitaufwändig, kostspielige Forschungs- und Entwicklungsarbeiten durchzuführen und einen Proof-of-Concept-Status zu erreichen. Dies steht oft im Widerspruch zu dem Bedürfnis des Unternehmens, die Time-to-Value zu verkürzen, dem Wunsch nach schnellen Ergebnissen oder der Wahl des MVP-Pfades (Minimum Viable Product). Microsoft hat sich dieser Herausforderung gestellt und das Cloud Adoption Framework entwickelt. Es soll Unternehmen helfen, ihre Reise in die Cloud schnell und strukturiert antreten zu können.

CAF besteht aus Best-Practice-Dokumenten, Vorlagen, Leitfäden und Tools, die Cloud-Architekt*innen, IT-Fachleute und Entscheidungstragende nutzen können, um kurz- und langfristige Ziele zu erreichen. Um CAF technisch weiter zu operationalisieren, hat Microsoft „Enterprise-Scale“ (2020) eingeführt – eine Referenzarchitektur und Implementierungsstrategie, die die praktische Einrichtung von Workloads in Azure unter Verwendung des Landing-Zone-Konzepts erleichtert.

Enterprise-Scale basiert auf praktischen Erfahrungen aus einer Vielzahl von Unternehmensimplementierungen weltweit. So vermeiden Sie, die gleichen Fehler wie alle anderen zu machen, und kommen schnell zur besten Lösung.

CAF ist eine bewährte Methode, und Skaylink hat praktische Erfahrung mit dem Framework und den Enterprise-Scale Landing-Zone-Tools zur Implementierung von Wall-to-Wall-Cloud-Infrastruktur- und Entwicklungsprojekten.

PFA geht mit der neuen Azure-Hybrid-Cloud-IT-Architektur in die Zukunft

CAF und Enterprise-Scale

Der eher geschäftsorientierte Teil von CAF befasst sich mit Strategie und Planung – Bereiche, die eine Reihe von Unternehmen oft allein gemanagt haben. Die Herausforderungen konzentrieren sich häufig auf die Frage, wie die Cloud-Plattform operationalisiert werden soll. Oder anders ausgedrückt: Wie sollen die Phasen „Ready“, „Adopt“, „Govern“ und „Manage“ umgesetzt werden? Es müssen konkrete Leitplanken und Governance-Richtlinien festgelegt werden, wie die Cloud genutzt werden soll – wer was und wie tun darf. Zum Beispiel: Wie soll entwickelt werden? Welche Dienste können bereitgestellt werden? Wie werden die Kosten verwaltet? Sind alle Sicherheitsaspekte berücksichtigt?

Natürlich gibt es nicht nur einen einzigen Standard für die Implementierung. Skaylink kennt sich aus und verfügt über einschlägige praktische Erfahrung in der Umsetzung der Enterprise-Scale-Architektur und Azure Landing Zones.

Ihre Cloud-Umgebung mit Azure Landing Zones erstellen

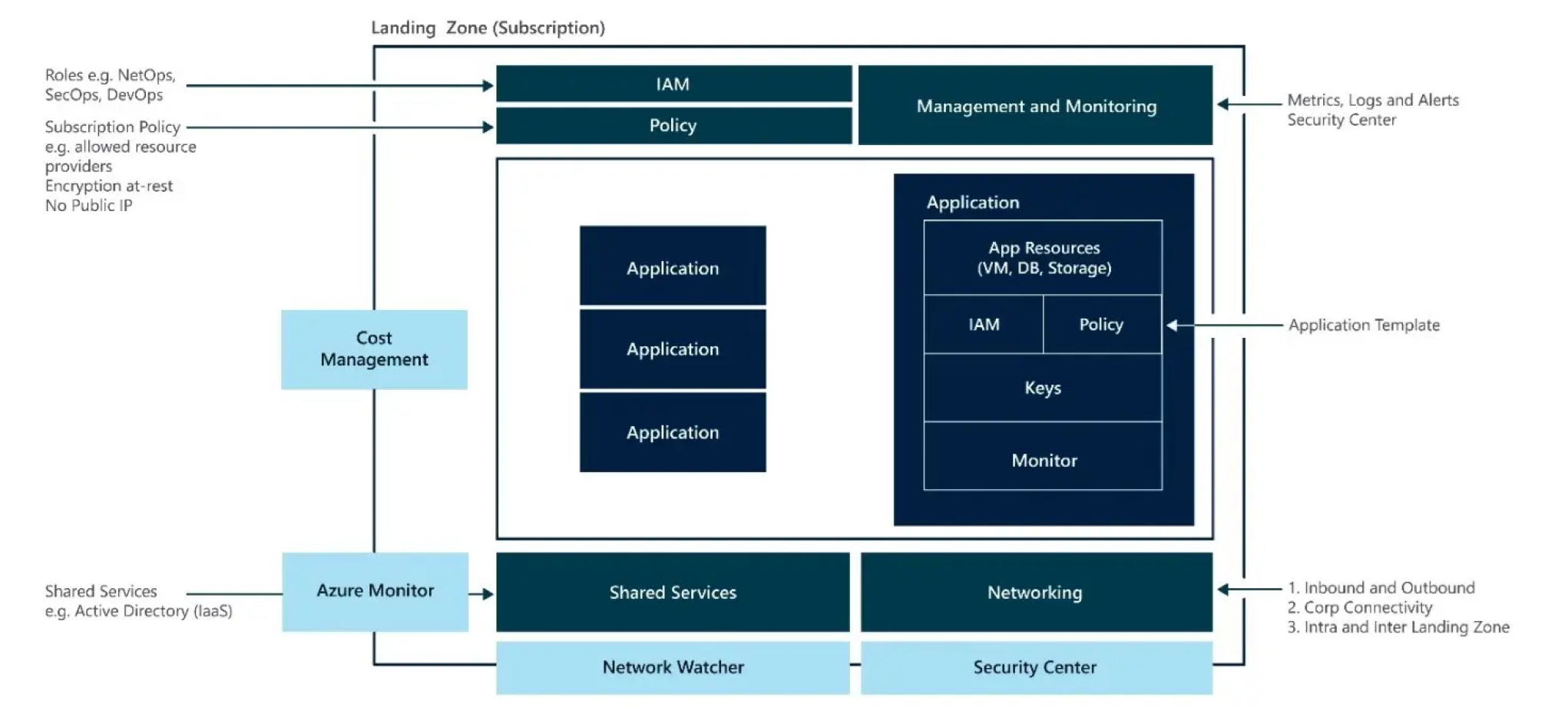

Azure Landing Zones sind „Templates“ mit Richtlinien, die über Abonnements hinausgehen und sich auf Skalierung, Sicherheit, Verwaltung, Vernetzung und Identität beziehen. Sie ermöglichen die Migration von Anwendungen und die Entwicklung großer Greenfield-Projekte auf Azure.

Azure Landing Zones verwalten alle Plattformressourcen, die zur Unterstützung von Anwendungsportfolios erforderlich sind, ohne zwischen IaaS und PaaS zu unterscheiden. Eine Landing Zone ist eine Umgebung für die Handhabung von Workloads, die durch Code definiert sind. Aspekte wie SecOps, DevOps und NetOps werden ebenfalls berücksichtigt.

Die Cloud einrichten

In der Praxis unterteilen wir ein Cloud-Setup-Projekt häufig in folgende Bereiche (parallele Umsetzung möglich):

- Cloud Governance

- Cloud-Plattform

- Cloud-Automatisierung

- Cloud-Sicherheit

Cloud Governance

- Legt allgemeine und grundlegende Richtlinien für die Cloud-Umgebung fest

- Legt die Verantwortlichkeiten für das Risikomanagement, die Überwachung des Azure Resource Graph und das Kostenmanagement, einschließlich Berichterstattung und Rechnungsstellung, fest

- Schafft die Governance-Grundlagen (Governance MVP) – Managementgruppen und Subscription Owner

- Bewertet und setzt rechtliche Aspekte, Compliance, Azure-Richtlinien und Azure-Blueprints um

- Legt Namenskonventionen (für Tags und Ressourcen) fest

- Richtlinien für die Nutzung der Cloud-Plattform, PaaS und IaaS, einschließlich API-Management

Cloud-Plattform

- Definiert die grundsätzliche Nutzung des Azure-Portals und stellt sicher, dass es für die einzelnen Lösungen adäquat zur Verfügung gestellt wird, ohne die Anforderungen und Richtlinien für Sicherheit und Governance zu beeinträchtigen

- Stellt sicher, dass Umgebungen und Ressourcen schnell und effizient verfügbar sind

- Implementiert und stellt Plattform-Referenzarchitekturen bereit

- Voraussetzungen für SLA-Anforderungen, Leistung, Replikation, Sicherung und Restore/Recovery

- Definiert und implementiert das Betriebs- und Servicemodell, einschließlich der operativen Umsetzung

- Sorgt für effizienten Betrieb, Verwaltung, Überwachung, Kontrolle, Protokollierung, App Insights

Cloud-Automatisierung

- Beschleunigt die Entwicklung der Cloud-Plattform bei vollständiger Einhaltung der Richtlinien

- Erstellt Automatisierungsvorlagen, um eine einheitliche Konfiguration von Azure-Ressourcen über Lösungen und Umgebungen hinweg sicherzustellen

- Sammelt und teilt Komponenten, die gemeinsam genutzt werden können

- Stellt Azure DevOps für Projekte zur Verfügung, einschließlich Repositories, Build- und Deploy-Agenten sowie Definitionen für Build- und Release-Pipelines

- Baut die Tools für die Automatisierung im Rahmen von Leuchtturm-Referenzprojekten auf

Cloud-Sicherheit

- Definiert und bewertet Konformitätsanforderungen aus der Sicherheitsperspektive und gewährleistet, dass die Anforderungen überall berücksichtigt werden

- Definiert und implementiert die Infrastruktur (Netzwerk, VPN, Bastion/Jumpbox, Firewall)

- Definiert und implementiert Identität und Zugriff

- Erstellt Richtlinien für die lösungsspezifische Verwaltung von Benutzer*innen, Rollen, Sicherheitsgruppen, MFA und SSO

- Definiert Verschlüsselungsanforderungen („in-transit“, „at-rest“, …)

- Definiert und implementiert Threat Protection und berichtet darüber

- Definiert und implementiert Sicherheitsanforderungen zwischen On-Premises und Cloud

Cloud-Sicherheit

-

- Definiert und bewertet Konformitätsanforderungen aus der Sicherheitsperspektive und gewährleistet, dass die Anforderungen überall berücksichtigt werden

- Definiert und implementiert die Infrastruktur (Netzwerk, VPN, Bastion/Jumpbox, Firewall)

- Definiert und implementiert Identität und Zugriff

- Erstellt Richtlinien für die lösungsspezifische Verwaltung von Benutzer*innen, Rollen, Sicherheitsgruppen, MFA und SSO

- Definiert Verschlüsselungsanforderungen („in-transit“, „at-rest“, …)

- Definiert und implementiert Threat Protection und berichtet darüber

- Definiert und implementiert Sicherheitsanforderungen zwischen On-Premises und Cloud

Können wir Ihnen bei Ihrer Cloud Journey helfen?

Wir freuen uns darauf, Ihre individuellen Anforderungen kennenzulernen.