Wie Angreifer versuchen, die MFA zu umgehen – und was Sie dagegen tun können

Um Nutzerkonten in einer komplexen Infrastruktur vor unerlaubten Zugriffen zu schützen, ist die Multi-Faktoren-Authentifizierung (MFA) heute der Goldstandard. Erst durch einen zweiten Identitätsnachweis, z. B. durch das Scannen eines Fingerabdrucks oder Eingabe eines an das Mobiltelefon gesendeten Codes, kann ein User dabei Konten und Apps öffnen. Doch auch Angreifer haben dazugelernt und versuchen, die MFA mit unterschiedlichen Strategien zu umgehen. Aktuell dominieren dabei zwei Wege:

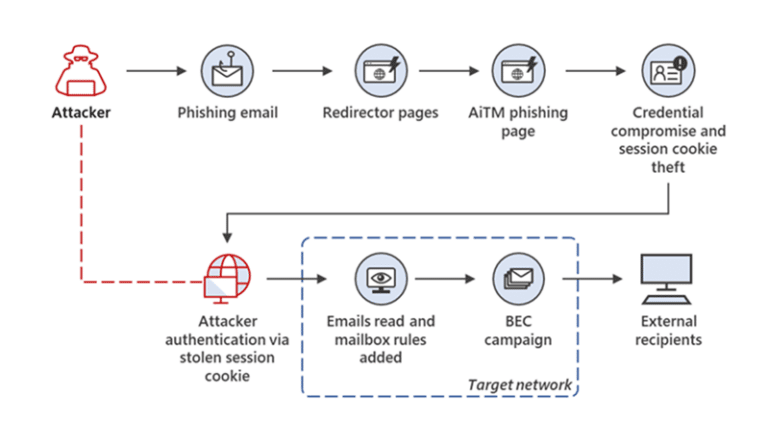

Adversary-in-the-Middle (AitM)-Frameworks

Authentifiziert sich ein User erfolgreich bei einem Dienst, wird automatisch über ein Cookie eine Sitzung implementiert. Dadurch muss der User sich nicht auf jeder neuen Seite neu ausweisen: Das Session-Cookie dient dem Webserver als Zugangsticket. Beim AiTM-Phishing versucht der Angreifer deshalb, sowohl die Anmeldeinformationen des Users als auch das Cookie des Users zu erhalten. So kann er den Authentifizierungsprozess selbst bei aktivierter MFA überspringen und im Namen des Users handeln.

Was passiert? – Sobald Nutzer*innen die Phishing-Website besuchen, leitet ein Webserver des Angreifers HTTP-Pakete der Nutzer*innen an einen Zielserver weiter, für den der Angreifer Zugriff möchte, und umgekehrt. Da jedes HTTP per Proxy zur und von der ursprünglichen Website geleitet wird, ist die Phishing-Website visuell identisch mit der ursprünglichen Website. Das Erstellen einer eigenen Phishing-Website ist nicht nötig.

Wichtig: Der einzige sichtbare Unterschied zwischen der Phishing- und der Original-Website ist die URL.

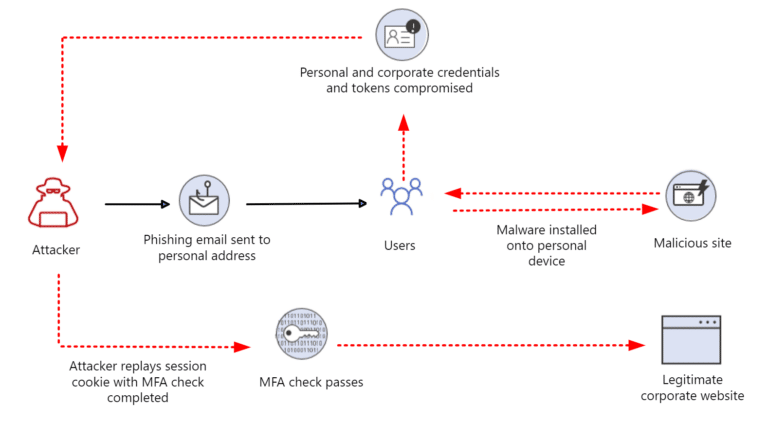

Pass-the-Cookie-Angriff

Bei einem „Pass-the-Cookie“-Angriff kompromittiert ein Angreifer das Device und die Browser-Cookies eines Users. Er ist vergleichbar mit einem “Pass-the-Hash“- oder „Pass-the-Ticket“-Angriff in Azure Active Directory. Der Angreifer übergibt das Sitzungs-Cookie an einen separaten Webbrowser auf einem anderen System und umgeht damit die Sicherheitskontrollen.

Wichtig: Nutzer*innen, die über persönliche Geräte auf Ressourcen zugreifen, sind besonders gefährdet.

Gegenmaßnahmen

Das Microsoft Detection and Response Team (DART) hat als Hauptrisiko für solche Angriffe Devices identifiziert, die zwar auf Unternehmensressourcen zugreifen, aber keine starken Sicherheitskontrollen besitzen. Vollständige Transparenz darüber, wie und wo sich alle User authentifizieren, kann das Risiko deshalb bedeutend senken. Was Sie als IT-Verantwortliche tun können:

- Nur bekannte Devices zulassen, die den von Microsoft empfohlenen Sicherheitsrichtlinien entsprechen

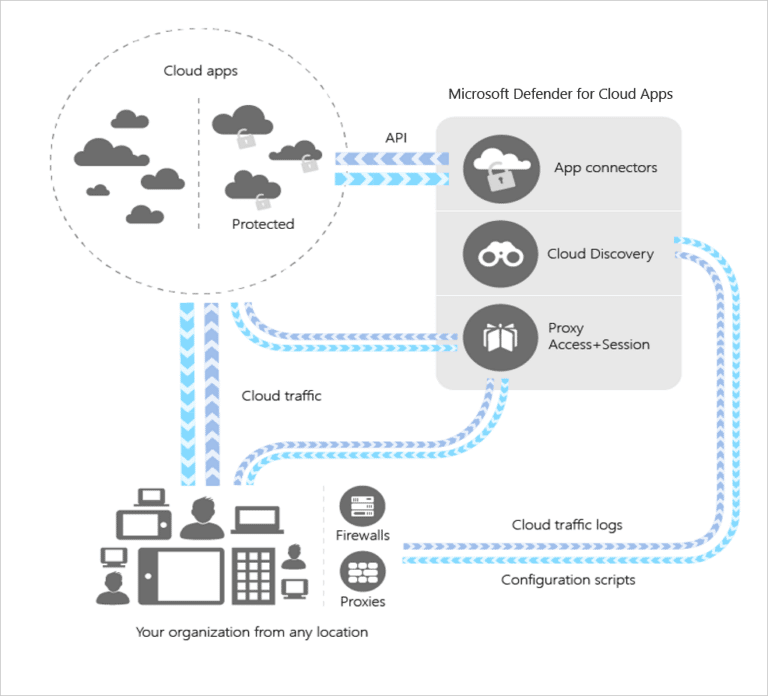

- Für nicht verwaltete Devices die Lebensdauer jeder Sitzung reduzieren und die App-Steuerung für bedingten Zugriff in Microsoft Defender for Cloud Apps implementieren

- Für User mit hohen Zugriffsrechten phishing-resistente MFA-Lösungen (FIDO2-Sicherheitsschlüssel, Windows Hello for Business, zertifikatbasierte Authentifizierung) implementieren

- User mit hohen Zugriffsrechten sollten eine getrennte Cloud-Identität für Administratoraktivitäten nutzen

Ist ein User kompromittiert, kann in Azure AD ein Aktualisierungs-Token widerrufen werden. Der User ist so gezwungen, sich neu zu authentifizieren. Dadurch verliert ein gestohlenes Token seinen Sinn für den Angreifer, auch wenn es zeitlich noch gültig wäre. Das Konto eines kompromittierten Users sollte außerdem auf Auffälligkeiten untersucht werden, z. B. hinzugefügte Postfachregeln zum Weiterleiten oder Ausblenden von E-Mails, zusätzliche Authentifizierungsmethoden, die MFA hinzugefügt wurden, zusätzliche Geräteregistrierung und ähnliches.

Gerade in komplexen Multicloud-Szenarien, in denen von vielen unterschiedlichen Devices und von wechselnden Orten auf Ressourcen zugegriffen wird, reichen auch moderne Standardlösungen nicht aus. Es braucht eine durchdachte, auf die Bedürfnisse und Gegebenheiten des Unternehmens angepasste Sicherheitsarchitektur. Die Skaylink-Experten beraten Kunden hier zum richtigen Ansatz und übernehmen auf Wunsch gern Security-Aufgaben über das Cyber Security Center. Melden Sie sich bei uns für ein erstes Gespräch!