Beim Einstieg in die AWS Cloud richten viele Unternehmen nur einen einzigen AWS Account ein, um ihre gesamte Cloud-Infrastruktur und IT-Systeme zu verwalten. Anfangs mag dies sinnvoll erscheinen: Benutzer*innen werden mit entsprechenden Rechten angelegt, Dienste aktiviert und Ressourcen wie Speicher, Datenbanken und Recheneinheiten für verschiedene Anwendungsfälle bereitgestellt. Doch mit jedem neuen Element wird die Infrastruktur zunehmend komplexer.

Insbesondere wenn zahlreiche verschiedene Anwendungsfälle parallel betrieben werden und sich Ressourcen teilen, ist es eine echte Herausforderung, die Elemente zu identifizieren, die nur von einem bestimmten Anwendungsfall genutzt werden. Solche „Altlasten“ verursachen nicht nur Kosten, sondern auch den Aufwand, sich ihrer zu entledigen bzw. sie aufzuspüren und zu organisieren.

Um diese Probleme zu vermeiden und die Effizienz in der Cloud zu steigern, ist es entscheidend, die Struktur der Cloud-Infrastruktur zu optimieren. Hier kommt das Konzept der AWS Multi-Accounts ins Spiel. Vergleichbar mit den Innenwänden eines Wohngebäudes, die Struktur verleihen und auch einzelne Wohnungen voneinander trennen, ermöglicht die Nutzung mehrerer AWS Accounts eine geordnete und effiziente Organisation Ihrer Cloud-Ressourcen.

Strukturierung von Multi-Accounts

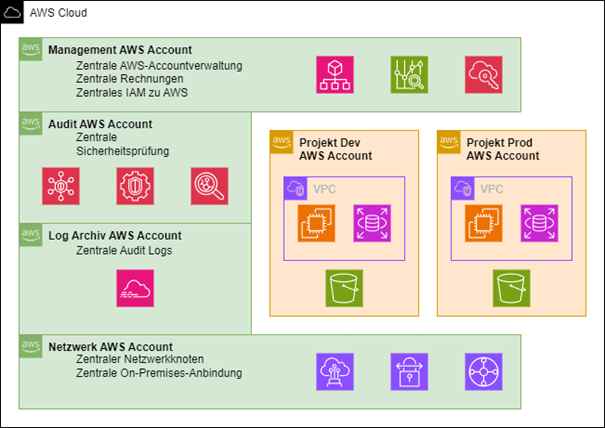

Beim Übergang von einer Single-Account-Struktur in eine Multi-Account-Umgebung spielt die durchdachte Aufteilung der AWS Accounts (insbesondere nach Anwendungsfall) eine wichtige Rolle. Dieser Schritt geht weit über die einfache Organisation hinaus und bringt zahlreiche Vorteile mit sich – von einer verbesserten Übersicht bis hin zu fortgeschrittener Rechteverwaltung, Ressourcenisolierung, granularem Kostenmanagement, gesteigerter Sicherheit, vereinfachter Compliance und erhöhter Agilität für Projekte. Jeder AWS Account repräsentiert eine eigenständige Einheit. Die gezielte Verwendung ist essenziell, um den individuellen Zielen eines Unternehmens in der Cloud gerecht zu werden. Je nach Bedarf und Verwendungszweck des Kunden werden verschiedenste Accounts benötigt und aufgebaut. Im Folgenden werden einige AWS Accounts beispielhaft beleuchtet.

- Die erste und zugleich wichtigste Abgrenzung von Verantwortlichkeiten sowie Aufgaben wird durch die Einrichtung des „Management AWS Accounts“ vorgenommen. Dieser Account ist besonders schützenswert, da dort alle verknüpften AWS Accounts und Nutzerzugänge verwaltet und das Management der Multi-Account-Struktur dargestellt werden. Es ist ratsam, die AWS-Dokumentation zu AWS Organizations und anderen relevanten Diensten zu konsultieren. So können Sie von Best Practices profitieren und die Funktionen optimal nutzen. Um die Angriffsfläche zu minimieren, sollten nur die essenziellen Dienste (AWS Organizations, AWS Control Tower, AWS IAM Identity Center etc.) aktiviert werden.

- Der „Audit AWS Account“ bietet einen zentralen Blick auf die sichere Konfiguration der in AWS implementierten Infrastrukturen. Sämtliche sicherheitsrelevanten Meldungen aller zugehörigen AWS Accounts werden im AWS Security Hub zusammengetragen. Der „AWS GuardDuty“- Dienst sollte aktiviert sein, um unübliches und schädliches Verhalten in AWS Accounts zu erkennen.

- In einem zentralisierten „Log Archiv AWS Account“ können die Logs aller zugehörigen AWS Accounts auditsicher abgelegt werden. Dies ermöglicht eine konsolidierte Überwachung und Analyse von Aktivitäten und Ereignissen in der gesamten Organisation.

- Ein „Netzwerk AWS Account “ kann dazu dienen, die verschiedenen AWS Accounts untereinander sowie On-Premises-Rechenzentren miteinander zu verbinden. Hier kann genau nachverfolgt und eingestellt werden, welche AWS Accounts auf welche Weise miteinander kommunizieren dürfen und welche nicht.

- Darüber hinaus können projektspezifische AWS Accounts (Unterteilung in Dev-, Test- und Prod-Umgebungen) angelegt werden. Sie werden bedarfsorientiert erstellt und ermöglichen es, Projekte in isolierten Umgebungen aufzubauen und zu testen, ohne die Integrität anderer Projekte oder Dienste zu gefährden. Nach Abschluss oder Abbruch eines Projekts kann der zugehörige AWS Account problemlos gelöscht werden. Es ist überaus wichtig, diese Umgebungen bestmöglich voneinander zu isolieren. Nur so wird sichergestellt, dass katastrophale Ereignisse in der Test- oder Dev-Umgebung keine Auswirkungen auf die Prod-Umgebung haben.

Die Verwendung von AWS Accounts in einer Multi-Account-Struktur bietet eine verbesserte Übersicht sowie eine umfassende Lösung für effizientes Ressourcenmanagement, Sicherheit und Compliance in der Cloud-Umgebung. Die Aufteilung der Organisation in verschiedene AWS Accounts führt zu zahlreichen Vorteilen, von denen einige im Folgenden näher erläutert werden.

Erhöhte Sicherheit

Die Sicherheit der Cloud-Infrastruktur wird durch verschiedene inhärente Eigenschaften einer Multi-Account-Struktur fundamental verstärkt. Die Ressourcenisolierung begrenzt den „Blast Radius“ eines kompromittierten AWS Account. Ein Angreifer kann nicht mehr Schaden anrichten, als die Rechte des entsprechenden AWS Account zulassen. In Verbindung mit dem „Principle of Least Privilege“ – Benutzer*innen erhalten nur die Rechte, die für die Ausführung ihrer Aufgaben unbedingt erforderlich sind – lässt sich die Anzahl betroffener Ressourcen und Systeme auf ein Minimum reduzieren. Insgesamt wird die Sicherheit in der Multi-Account-Struktur erheblich erhöht. Alle anderen Systeme können ungehindert weiterlaufen, zumindest in dem Maße, wie es ohne den betroffenen AWS Account möglich ist.

Wie bereits erwähnt, wird die Effektivität der Isolierung besonders im Kontext verschiedener Umgebungen deutlich. Eine Prod-Umgebung, die Live-Systeme eines Anwendungsfalls beherbergt, erfordert besonderen Schutz. Durch ihre Abtrennung von der Dev- und Test-Umgebung wird sie vor unerwarteten (und erwarteten) Fehlern geschützt.

Die Verwendung verschiedener AWS Accounts fügt eine weitere Ebene zur Defense-in-Depth-Strategie hinzu. Neben der herkömmlichen Rechteverwaltung haben die jeweiligen Teams nur Zugriff auf AWS Accounts und deren Cloud-Infrastruktur, die zu ihrem Verantwortungsbereich gehören.

Über die AWS-Account-Trennung je Anwendungsfall hinaus können innerhalb der verschiedenen AWS-Accounts VPCs (Virtual Private Cloud) und entsprechende Subnetze definiert werden. Dadurch kann auch innerhalb eines AWS Account und eines Anwendungsfalls eine 3-Tier- (oder mehr) Applikationsinfrastruktur aufgebaut werden.

Wie verschafft man sich einen Überblick und bewahrt die Kontrolle?

Der „Management AWS Account“ spielt eine zentrale Rolle, da hier Dienste wie AWS Organizations und Control Tower zu finden sind. Zudem wird in diesem AWS Account die Anbindung an einen externen Identity Provider, z. B. Entra ID oder Okta, konfiguriert. Sämtliche Kosten der Multi-Account-Umgebung werden in diesem AWS Account gesammelt, sodass der Kunde nur eine Rechnung zahlen muss. Die zentral anlaufenden Kosten können auf jeden individuellen AWS Account der Organisation aufgeschlüsselt werden. Aufgrund dieser essenziellen Funktionen ist der „Management AWS Account“ besonders schutzbedürftig.

Der AWS Control Tower umfasst den Aufbau einer Landing Zone. Ein ganzheitlicher Überblick sowie eine effektive Kontrolle über die AWS-Umgebungen des Unternehmens sind damit möglich. Die Landing Zone erleichtert die Umsetzung unternehmensweiter Richtlinien sowie die Skalierung des AWS-Vorhabens und stellt eine konsistente Konfiguration sicher. Eine umfassende Governance-Struktur wird geschaffen, die die Sicherheit und Compliance in der AWS Cloud gewährleistet.

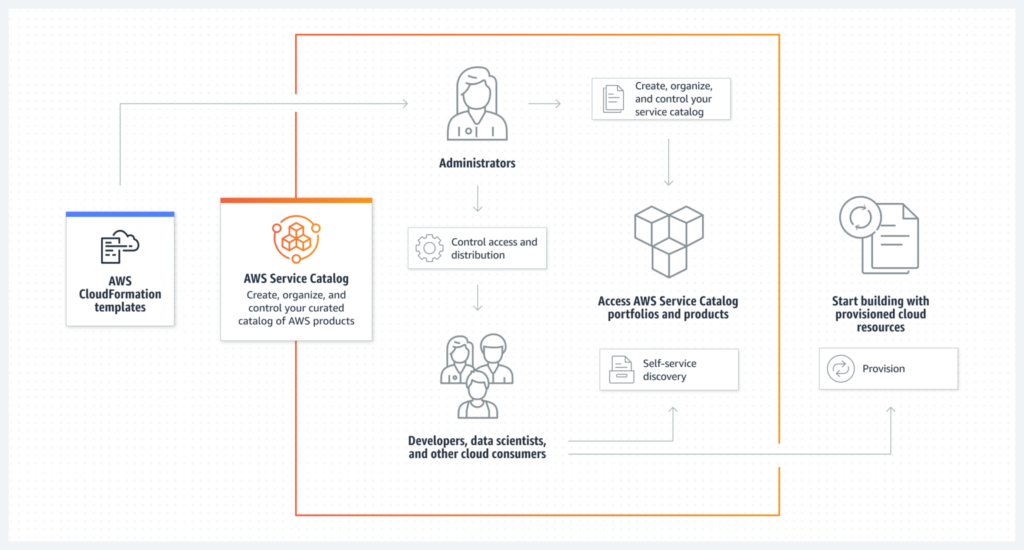

Im Bereich Multi-Account Management in AWS spielen der AWS Service Catalog und AWS CloudFormation Templates eine entscheidende Rolle, um die Kontrolle und den Überblick über die Ressourcen zu wahren. Durch den Einsatz des AWS Service Catalog können Unternehmen geprüfte und freigegebene Produkte in einer zentralen Sammlung bereitstellen, die dann von den Teams über Selbstbedienungsfunktionen genutzt werden können. Mit AWS CloudFormation Templates, die auch selbst erstellt werden können, kann eine vollständige Infrastruktur innerhalb eines Accounts aufgesetzt werden. Dies gewährleistet nicht nur die Einhaltung unternehmensinterner Richtlinien, sondern auch eine konsistente und wiederholbare Bereitstellung von Ressourcen. Die Verbindung von AWS Service Catalog und AWS CloudFormation Templates erleichtert die Verwaltung und Skalierung von Infrastrukturen über mehrere AWS-Konten hinweg und sorgt für eine effiziente Ressourcennutzung.

Kostenmanagement & Kosteneffizienz

Im Bereich des Kostenmanagements wird vorwiegend der „AWS Cost Management“-Dienst genutzt. Im Menüpunkt „Cost Explorer“ können die Ausgaben sämtlicher verknüpfter AWS Accounts in verschiedenen Kategorien detailliert aufgeschlüsselt und angezeigt werden. Aufgrund der segmentierten Strukturierung der Cloud-Infrastruktur auf unterschiedliche AWS Accounts in Verbindung mit der konsolidierten Abrechnung im „Management AWS Account“ ist es sehr einfach, die Kostentreiber zu identifizieren. Insbesondere im Kontext der Multi-Account-Strategie ist es möglich, die Kosten nach verknüpften AWS- Accounts zu filtern. Maßgeschneiderte Berichte und Visualisierungen lassen sich erstellen.

Spezifisch angepasste Budgets können für verschiedene Dimensionen (Region, verknüpfte AWS- Accounts, Tags und Dienste) festgelegt werden. Mit Budgets können Alarme gesetzt werden. Somit kann man rechtzeitig reagieren, wenn sich die zum Monatsende projizierte Rechnung einem gesetzten Limit nähert. Ergänzend dazu kann der „AWS Cost Anomaly Detection“-Dienst eingesetzt werden, um unerwartete Kostensteigerungen frühzeitig zu erkennen. Er verwendet maschinelles Lernen, um die „normalen“ Kosten zu bewerten, und schlägt Alarm, wenn die Erwartungen in einem der verknüpften AWS Accounts um einen vorgegebenen Wert überschritten werden.

Nicht nur eine verbesserte Übersicht und Kontrolle resultieren aus der Multi-Account Strategie, sondern auch Potenziale zur Kosteneinsparung. Aufgrund der reduzierten Altlasten entstehen keine bzw. geringere Kosten durch unnötig beanspruchte Ressourcen. Die präzisere Einschätzung der konstanten und variablen Ressourcenanforderungen erlauben eine effizientere Nutzung der von AWS angebotenen Sparpläne. Sparpläne werden zentral auf alle AWS-Accounts ausgerollt, damit sie optimal ausgenutzt werden können. Unternehmen können den größten Betrag einsparen und die Pläne sowie zusätzliche Boni und kostenlose Kontingente maximal ausschöpfen – selbst in einer dynamischen Cloud-Infrastruktur.

Doch oftmals fehlt die Expertise für den Aufbau von Multi-Account-Strukturen

Für einige mag das Thema Multi-Account-Strukturen komplex und aufwendig erscheinen. Die Implementierung gestaltet sich aber oftmals einfacher und schneller, als man auf den ersten Blick vermuten würde. Bei fehlender Expertise kann der Wechsel von Single- zu Multi-Account aber mit großem Zeitaufwand verbunden sein. Ein zu schnelles oder unüberlegtes Vorgehen birgt das Risiko, dass die Cloud-Infrastruktur unsicherer wird als zuvor. Lassen Sie sich jedoch nicht entmutigen! Bei einer korrekten Umsetzung lohnt sich der Wechsel von Single- zu Multi-Account in nahezu jedem Szenario. Mit dem richtigen Partner an Ihrer Seite können Sicherheitsbedenken zügig gelöst und die Einarbeitungszeit erheblich verkürzt werden.

Multi-Account-Strukturen lohnen sich

Bei Isolierung und Automatisierung führt die Verwendung von AWS Multi-Accounts zu einer höheren IT-Sicherheit als in Single-Accounts. Entgegen der initialen Erwartungshaltung bringt eine Multi-Account-Struktur im Vergleich zu einer Single-Account-Struktur keine Mehrkosten mit sich. Die Kosten skalieren mit den tatsächlich genutzten Diensten und Ressourcen, nicht jedoch mit der Anzahl der eingebundenen AWS Accounts. Langfristig ist es möglich, Kosten zu optimieren und Ressourcen effizienter zu nutzen.

Unabhängig von der Unternehmensgröße bietet eine Multi-Account-Struktur eine effiziente Cloud-Infrastrukturlösung. Kommen Sie gerne auf uns zu und wir helfen Ihnen, Ihre maßgeschneiderte Cloud-Infrastruktur umzusetzen.