Blog

Digitale Souveränität beginnt beim Datenschutz: AWS-Technologien im Überblick

AWS Consultant

Daten sind das Rückgrat moderner Unternehmen – und gleichzeitig ihr größtes Risiko. Cyberangriffe, Datenlecks und regulatorische Anforderungen stellen Sie vor enorme Herausforderungen. Wer seine Daten nicht schützt, riskiert nicht nur Bußgelder, sondern auch das Vertrauen seiner Kunden.

Dieser Beitrag ist Teil unserer Blog-Reihe zur Digitalen Souveränität. Wir zeigen, wie Unternehmen mit Hilfe von AWS ihre Daten effektiv absichern können – und so die Kontrolle über ihre digitalen Ressourcen behalten.

Kritische Sicherheitsfaktoren und Gegenmaßnahmen

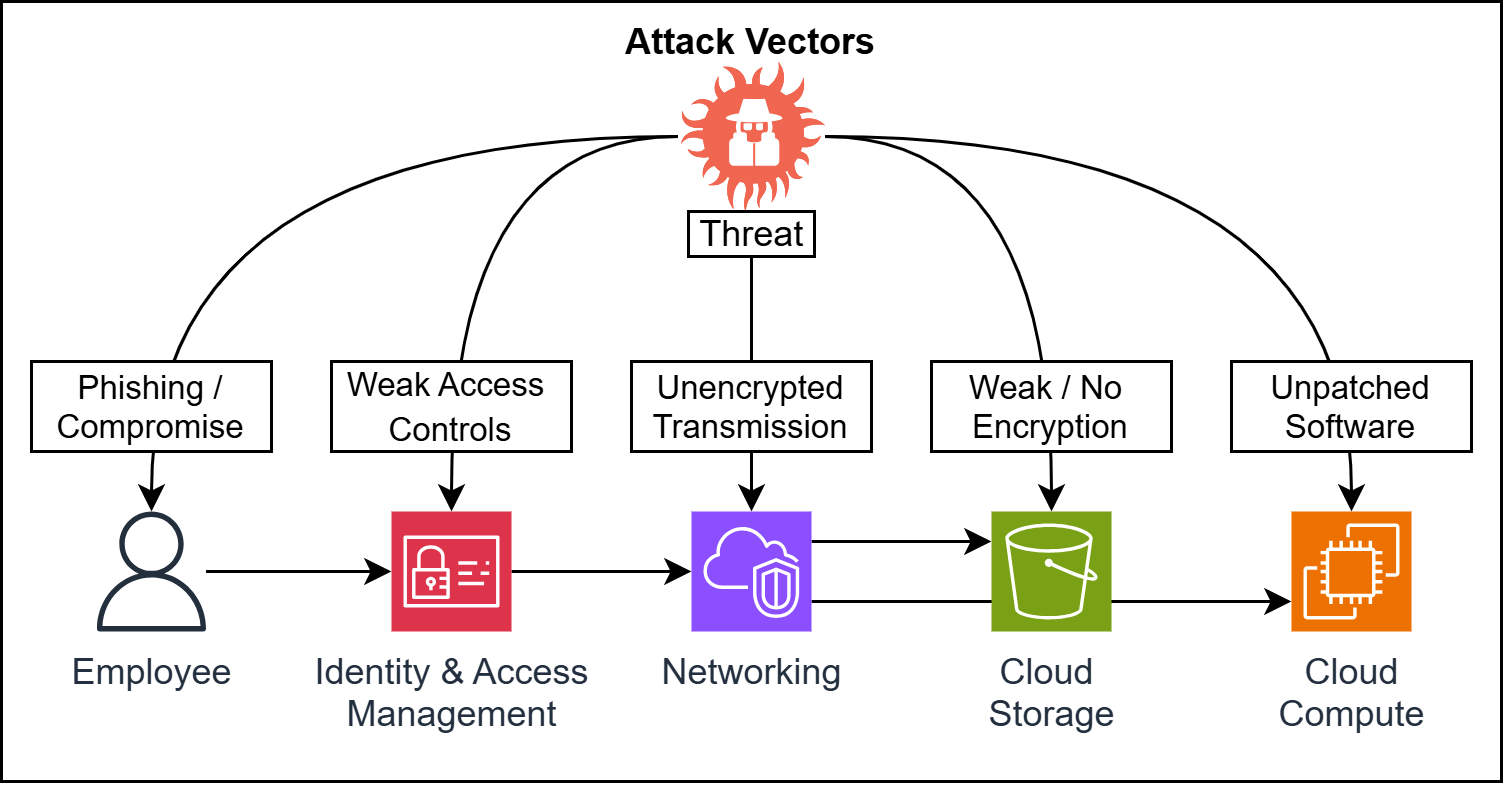

Angreifer*innen stehen viele potenzielle Schwachstellen zur Verfügung, die idealerweise alle bedacht und abgesichert werden sollten. Diese Schwachstellen lassen sich in drei Hauptkategorien unterteilen: menschliche, organisatorische und technische Faktoren. Alle bieten potenzielle Einfallstore, die unterschiedlich geschlossen werden müssen. Zudem müssen die Gegenmaßnahmen für eine effektive Absicherung aufeinander abgestimmt sein.

Menschliche Faktoren

Kompromittierte Mitarbeitende: Ob durch Phishing, Social Engineering, Erpressung oder Einschleusung – Angreifer*innen können Mitarbeitende dazu bringen, vertrauliche Informationen preiszugeben oder schädliche Software herunterzuladen. Schulungen zu solchen Bedrohungen steigern die Awareness der Mitarbeitenden. Mit Amazon GuardDuty können Sie potenzielle Bedrohungen wie ungewöhnliche API-Aufrufe, verdächtigen Datenverkehr oder kompromittierte Instanzen frühzeitig erkennen und automatisch Sicherheitswarnungen bereitstellen – für schnelle Reaktionen und gezielte Gegenmaßnahmen.

Passwortsicherheit: Schwache oder wiederverwendete Passwörter sind ein häufiges Einfallstor für Angreifer*innen. Die Einführung von Richtlinien zur Passwortsicherheit, wie die Verwendung von starken, einzigartigen Passwörtern und Multi-Faktor-Authentifizierung (MFA), reduzieren das Risiko erheblich. AWS IAM Identity Center ermöglicht eine State-of-the-Art-Verwaltung von Benutzerzugriffen in Multi-Account-Umgebungen. Zudem kann der Service sicher an externe Identitätsprovider angeschlossen werden, um etablierte Sicherheitsmaßnahmen zur Authentifizierung und Autorisierung im Unternehmen zu verwenden.

Organisatorische Faktoren

Fehlende Sicherheitsrichtlinien: Ohne klare Sicherheitsrichtlinien und -verfahren sind Mitarbeitende möglicherweise nicht ausreichend informiert oder vorbereitet, um Bedrohungen zu erkennen und zu verhindern. Die Entwicklung und regelmäßige Aktualisierung von Sicherheitsrichtlinien sowie Schulungen für alle Mitarbeitenden sind entscheidend. AWS Security Hub bietet eine zentrale Übersicht über Sicherheitsalarme und Compliance-Status. Security Best Practices werden in Form von automatisierten, kontinuierlich aktualisierten Checks angeboten. Damit kann jeder Mitarbeitende eigenständig überprüfen, ob zumindest die eindeutigen Einfallstore geschlossen wurden.

Unzureichende Zugriffskontrollen: Wenn der Zugriff auf sensible Daten nicht streng kontrolliert wird, können unbefugte Personen leicht Zugang erhalten. Die Implementierung von rollenbasierten Zugriffskontrollen und regelmäßigen Überprüfungen der Zugriffsrechte sind wichtige Maßnahmen. AWS IAM ermöglicht es, Zugriffsrechte und Rollen präzise zu verwalten. So kann exakt festgelegt werden, welche Berechtigungen erforderlich sind, um auf bestimmte Ressourcen zuzugreifen – sowohl für menschliche als auch für technische Nutzer*innen.

Technische Faktoren

Ungepatchte Software: Sicherheitslücken in Betriebssystemen und Anwendungen, die nicht regelmäßig aktualisiert werden, bieten Angreifer*innen einfache Einstiegspunkte. Daher ist das konsequente Patchen aller Systeme unerlässlich. AWS bietet hierfür gleich zwei nennenswerte Dienste. AWS Systems Manager Patch Manager automatisiert das Patchen von Betriebssystemen und Anwendungen. Amazon Inspector erkennt bekannte Schwachstellen (Common Vulnerabilities and Exposures, CVEs) in installierter Software und schafft so Transparenz über notwendige Updates.

Schwache Verschlüsselung: Daten, die nicht ausreichend verschlüsselt sind, können leicht abgefangen und gelesen werden. Die Verwendung starker Verschlüsselungstechniken wie Advanced Encryption Standard (AES) ist daher entscheidend. AWS Key Management Service (KMS) bietet eine einfache Möglichkeit, Schlüssel zu verwalten und damit Daten zu verschlüsseln.

Um diese Schwachstellen effektiv zu schließen, müssen die Gegenmaßnahmen aufeinander abgestimmt sein. Wir betrachten jetzt zwei der wichtigsten technischen Maßnahmen: Data Protection at Rest und Data Protection in Transit.

Technische Mittel zum Schutz von Daten

Data Protection at Rest

Hier geht es darum, Daten an ihrem Ablageort zu sichern. Folgende Punkte sind besonders wichtig:

1. Verschlüsselungsalgorithmus

Advanced Encryption Standard (AES) ist ein weit verbreiteter und von NIST anerkannter Verschlüsselungsstandard (FIPS 197) und gilt bei korrekter Implementierung als kryptografisch sicher. NIST überprüft den Algorithmus alle fünf Jahre, um seine Sicherheit kontinuierlich zu gewährleisten.

2. Arten der Implementierung

Ebene der Verschlüsselung:

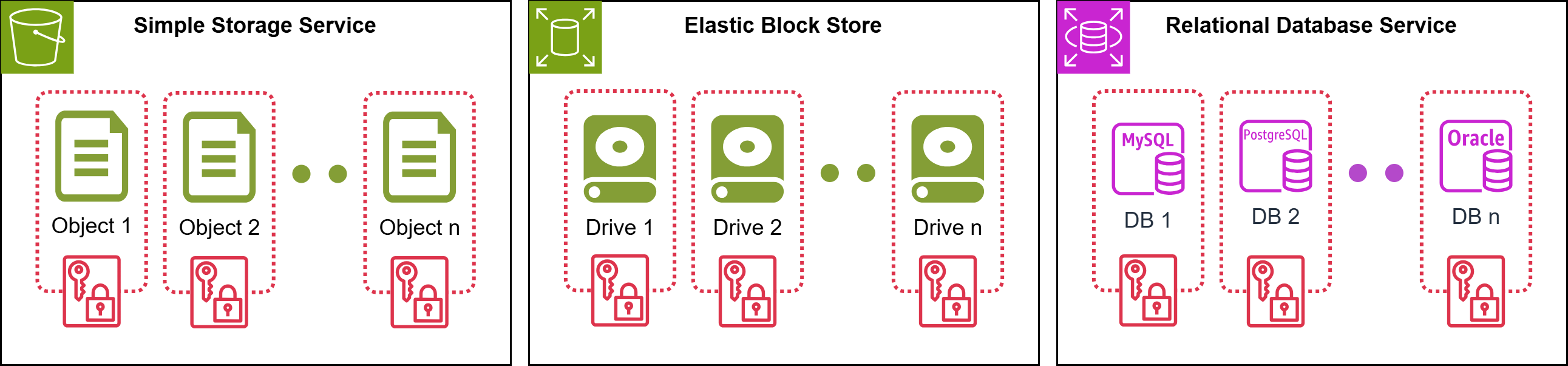

- Dateiebene: Verschlüsselung auf Dateiebene schützt spezifische Dateien oder Ordner. Amazon S3 bietet beispielsweise serverseitige Verschlüsselung auf Objektebene.

- Block-Level-Verschlüsselung: Diese Methode verschlüsselt das gesamte Speichergerät, z. B. eine Festplatte oder ein SSD. Amazon EBS unterstützt die Verschlüsselung auf Blockebene.

- Datenbankebene: Auf Datenbankebene bietet Amazon RDS die Verschlüsselung kompletter Datenbanken an, indem das zugrunde liegende Volume verschlüsselt wird. Zusätzlich ermöglichen bestimmte Datenbank-Engines wie SQL Server oder Oracle die interne Verschlüsselung mit Transparent Data Encryption (TDE). Für eine noch präzisere Kontrolle lassen sich bei Engines wie PostgreSQL oder MySQL einzelne Spalten mit integrierten Funktionen verschlüsseln.

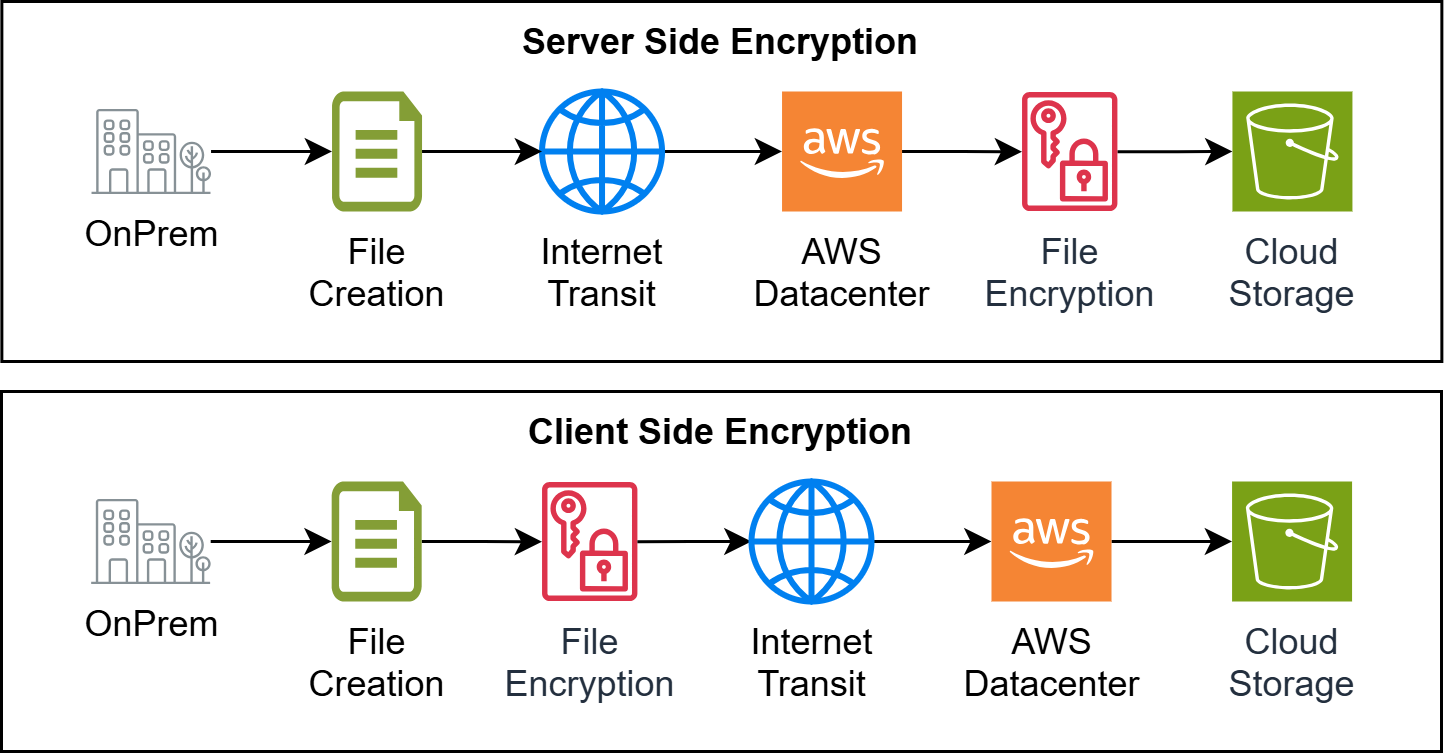

Ort der Verschlüsselung:

- Serverseitige Verschlüsselung (SSE): Die Verschlüsselung erfolgt in der Cloud. AWS bietet hierfür mehrere Varianten an. SSE-S3 ist die Standardverschlüsselung von Amazon S3. Alle Objekte werden automatisch verschlüsselt, jedoch ohne individuelle Schlüsselverwaltung. Die Daten werden für alle entschlüsselt, die Zugriff auf sie haben. SSE-C ermöglicht die Nutzung eigener Schlüssel mit Amazon S3, die bei jedem Zugriff bereitgestellt werden müssen. SSE-KMS nutzt den AWS Key Management Service zur Schlüsselverwaltung, Rotation und optional zur Verwendung eigener Schlüssel.

- Clientseitige Verschlüsselung: Die Daten werden lokal verschlüsselt, bevor sie hochgeladen werden. Die Verantwortung für Schlüsselgenerierung, -verwaltung sowie Ver- und Entschlüsselung liegt vollständig bei den Nutzer*innen. AWS Encryption SDK kann hierbei unterstützen.

Schlüsselverwaltung

AWS Key Management Service (KMS) ermöglicht eine sichere und skalierbare Verwaltung von Verschlüsselungsschlüsseln. Es bietet Funktionen wie automatische Rotation und Verwaltung von AWS–Schlüsseln, um sicherzustellen, dass Schlüssel regelmäßig aktualisiert und sicher aufbewahrt werden. Die Schlüssel werden in Hardware-Sicherheitsmodulen (HSMs) gespeichert, die nach FIPS 140-2 Level 3 zertifiziert sind.

Zugriffskontrolle

Damit nur autorisierte Personen und Systeme Schlüssel verwenden dürfen, kommen zwei zentrale Mechanismen zum Einsatz. IAM (Identity and Access Management) regelt, wer mit dem KMS interagieren darf – z. B. Schlüssel erstellen, verwenden oder verwalten. Auch Sicherheitsmaßnahmen wie MFA können hierüber erzwungen werden. Jede Schlüsselressource besitzt eine eigene Key Policy (eine Resource Policy), die genau definiert, welche Aktionen von welchen Nutzer*innen oder Rollen erlaubt sind. Selbst der Root-User hat keinen Zugriff, wenn die Policy dies nicht erlaubt.

IAM und Key Policies wirken gemeinsam. Nur wenn beide den Zugriff erlauben, kann ein Schlüssel tatsächlich verwendet werden.

Data Residency

Data Residency bedeutet, dass Daten in einer bestimmten Region gespeichert und verarbeitet werden – oft aus rechtlichen oder regulatorischen Gründen. Die DSGVO erlaubt Datenübertragungen nur in Länder mit angemessenem Datenschutzniveau. Unternehmen müssen daher genau wissen, wo ihre Daten liegen, um sicherzustellen, dass sie nur in vertrauenswürdigen Regionen verarbeitet werden. Gerade Finanzinstitute verarbeiten Daten meist ausschließlich im Europäischen Wirtschaftsraum (EWR), um Risiken zu vermeiden. Mit AWS können Nutzer*innen gezielt Regionen auswählen und über AWS Control Tower und Service Control Policies (SCPs) die Einhaltung unternehmensweit durchsetzen.

Protokollierung und Überwachung

Dies sind zwei wesentliche Komponenten eines umfassenden Sicherheitskonzepts. Sie ermöglichen es Unternehmen, alle Aktivitäten und Zugriffe auf ihre Systeme und Daten zu verfolgen und zu analysieren. Durch die kontinuierliche Überwachung und detaillierte Protokollierung können verdächtige Aktivitäten frühzeitig erkannt und Sicherheitsvorfälle schnell eingedämmt werden. AWS CloudTrail bietet zu diesem Zweck eine umfassende Aktivitätsprotokollierung auf AWS–Ebene. Verdächtige Aktivitäten können durch entsprechende Loganalysen identifiziert und damit Sicherheitsvorfälle frühzeitig eingedämmt werden.

Data Protection in Transit

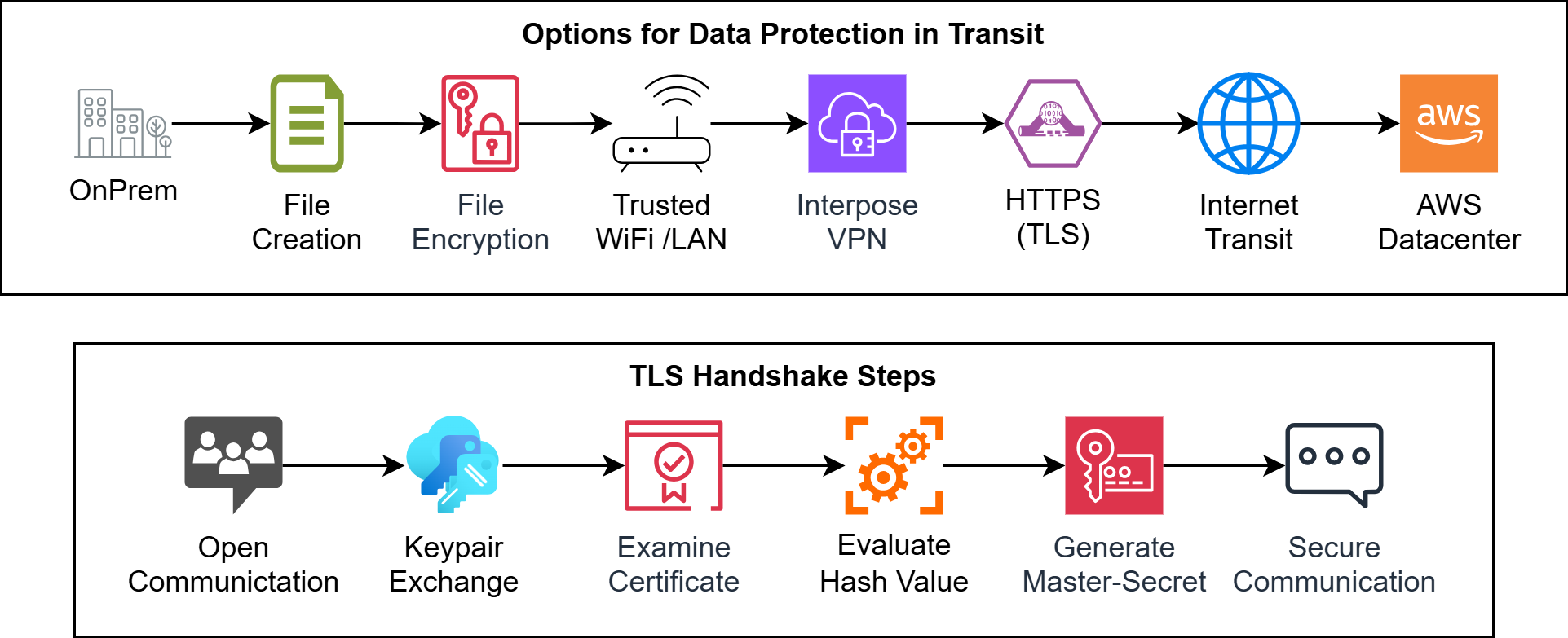

Hier geht es darum, Daten während des Transports von einem Speicherort zum nächsten zu sichern. Folgende Punkte sind besonders wichtig:

Verschlüsselung

Transport Layer Security (TLS) schützt Daten während der Übertragung. AWS unterstützt TLS 1.2 und 1.3 und bietet mit dem AWS Certificate Manager eine einfache Verwaltung von Zertifikaten.

AWS implementiert TLS bei zahlreichen API-Endpunkten, beispielsweise bei Amazon Simple Email Service oder AWS PrivateLink. Für selbst entwickelte Services vereinfacht der AWS Certificate Manager (ACM) die Verwaltung und Erneuerung von TLS-Zertifikaten erheblich. Diese Zertifikate lassen sich auch nahtlos in öffentliche Endpunkte wie Load Balancer oder Amazon CloudFront integrieren.

Best Practices

- Regelmäßige Zertifikatsaktualisierung: Zertifikate sollten regelmäßig erneuert und aktualisiert werden, um sicherzustellen, dass sie nicht ablaufen und immer den neuesten Sicherheitsstandards entsprechen.

- Überwachung und Protokollierung: Die Überwachung der TLS-Verbindungen und die Protokollierung von Verbindungsversuchen helfen, verdächtige Aktivitäten zu erkennen und schnell darauf zu reagieren.

Weitere Maßnahmen

Virtuelle private Netzwerke (VPNs) bieten sichere Kommunikationskanäle für den Datenaustausch. AWS Site-to-Site VPN erstellt sichere, verschlüsselte Tunnel zwischen Ihrem Netzwerk und Ihren Amazon Virtual Private Clouds (VPCs) oder AWS Transit Gateways. Diese Dienste bieten auch die Möglichkeit, den VPN-Datenverkehr zu beschleunigen und automatisch zum nächstgelegenen und gesündesten Netzwerkendpunkt umzuleiten.

Fazit

Der verantwortungsvolle Umgang mit Daten ist heute ein zentraler Erfolgsfaktor für Unternehmen – nicht nur aus regulatorischer Sicht, sondern auch im Hinblick auf Vertrauen, Wettbewerbsfähigkeit und digitale Unabhängigkeit.

Mit den richtigen technischen Maßnahmen wie Verschlüsselung, Zugriffskontrolle und sicherer Datenübertragung können Sie Ihre sensiblen Informationen wirksam schützen. AWS bietet dafür eine breite Palette an Services, die sich flexibel in bestehende Sicherheitsstrategien integrieren lassen.

Wer seine Daten schützt, stärkt nicht nur die eigene Sicherheit – sondern auch seine digitale Souveränität.