Director of Cyber Defense

Microsoft Security Copilot

Security Copilot wird in den kommenden Monaten für alle Kunden mit bestehenden Microsoft 365 E5 Lizenzen automatisch enthalten sein. Dabei handelt es sich jedoch leider nicht um eine Flatrate, sondern um ein Kontingent von 400 Security Compute Units (SCUs) pro 1.000 Benutzerlizenzen. Laut Microsoft sollen so aber typische Szenarien abgedeckt werden können. Weitere SCUs können wie bisher per Pay-As-You-Go gebucht werden. Damit ziehen auch Agents für Microsoft Defender, Microsoft Purview, Microsoft Entra und Microsoft Intune ein.

12 davon stellt Microsoft bereit, ergänzt um 30 weitere, die von Partnern entwickelt wurden.

Microsoft Entra

Microsoft erweitert die Public Preview von Microsoft Entra Agent ID. Hier sind alle Agents (bzw. deren Identitäten) im Tenant einseh- und steuerbar. Dazu gehören Lifecycle-Management, aber auch die Kontrolle über die Berechtigung, Agents zu erstellen. Das Konzept der Access Packages kennen wir dabei schon aus dem bisherigen Entra ID Lifecycle Management. Über Identity Protection und Conditional Access kommen darüber hinaus auch weitere alte Bekannte dazu – hier jedoch dann mit dem Scope auf Agent IDs.

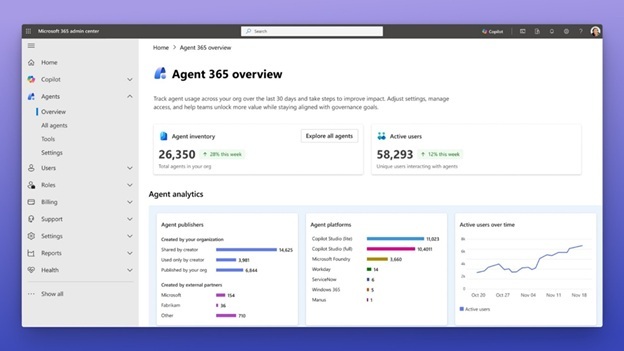

Microsoft Entra Agent ID integriert sich dabei auch in Microsoft Agent 365 – die productivity-bezogene neue Oberfläche für die Übersicht über alle Agents im Tenant.

Um die Nutzung von AI Workloads auch auf der Benutzerseite zu schützen, erhält Microsoft Entra Internet Access (als Teil von Global Secure Access) jetzt die Möglichkeit, Interaktionen auf der Netzwerkebene zu überwachen. Das Secure Web Gateway wird damit zum Secure Web and AI Gateway. Damit halten der Schutz vor Prompt Injection, Netzwerkdateifilter und die Erkennung von Shadow AI auch auf der Clientseite Einzug. Shadow AI ist dabei auch wie gehabt nahtlos über Defender for Cloud Apps und Conditional Access steuerbar – auch abhängig vom Risikolevel der genutzten AI-Anwendung.

Ebenfalls unabhängig von AI sind Angriffe auf Identitäten weiterhin das große Einfallstor im Unternehmen. Microsoft bringt hier mehrere neue Funktionen rund um das Thema Passkeys, die seit einiger Zeit schon industrieweit entwickelt werden. Neu sind zum Beispiel die Synced Passkeys. Damit kommt die Unterstützung und Integration von Apple und Google (und weiteren ungenannten) dazu. Viele kennen das Konzept eventuell schon aus dem privaten Umfeld. Apps wie Amazon und PayPal bieten diese föderierte Funktion bereits seit längerem an. Die Steuerung für Admins funktioniert dabei über die ebenfalls neuen Passkey Profiles. Sie ergänzen die Authentication Method Policies und erlauben granulare Kontrolle je nach Benutzerkreis. Komplett passwortlose Benutzer erhalten in Zukunft dazu auch die neue Self-Remediation, um auch in diesem Szenario bei Risikoereignissen arbeitsfähig zu bleiben, weil diese sich auf die kompromittierten Sitzungen beschränkt. Werden Passkeys gestohlen, kann über die Self-Service Account Recovery in Kombination mit Entra Verified ID der Zugriff auf eigenständig wiederhergestellt werden.

Um all diese Funktionen besser betreiben zu können, stellt Microsoft Entra-Administratoren jetzt insgesamt vier Agents zu Seite. Der Conditional Access Optimization Agent ist dabei nicht ganz neu, aber wurde nochmal überarbeitet und verbessert. Der Access Review Agent unterstützt bei der Bearbeitung von wiederkehrenden Access Reviews und soll Zeit einsparen. Mit dem Identity Risk Management Agent können Benutzer mit Risk Events in Echtzeit beobachtet und vom System unterstützt wieder in einen sauberen Zustand gebracht werden. Zu guter Letzt kann mit dem App Lifecycle Managment Agent der komplette Lifecycle von Apps in Microsoft Entra verwaltet werden, inklusive dem Beheben von Risiken und der Dekommissionierung. Die letzten beiden werden erst im Dezember verfügbar sein.

Microsoft Defender

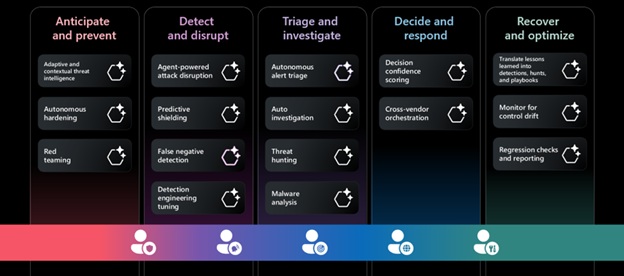

Microsoft Defender hat sich in den letzten Jahren zu einer der leistungsfähigsten XDR-Plattformen entwickelt. Die Ignite steht, wie zu erwarten, ganz im Zeichen der Integration von AI-Funktionen, aber auch der Verteidigung gegen AI-gestützte Angriffe. Vom Verhindern von Angriffen bis zur Reaktion und Recover-Szenarien sind durch die Bank neue und verbesserte Funktionen dabei.

Agents wie der Phishing Triage Agent sind zum Teil bereits im Frühjahr erschienen. Dieser wird neben Analyse von gemeldeten Phishing-Mails nun aber auch bei Identity und Cloud Alerts unterstützen. Ergänzend kommen jetzt der Threat Hunting Agent (proaktive Suche nach Bedrohungen in natürlicher Sprache), Dynamic Threat Detection Agent (Suche nach False Negatives um einen kritischen Incident herum) und der Threat Intelligence Briefing Agent (TI-Zusammenfassungen als Ergänzung für Incidents) dazu.

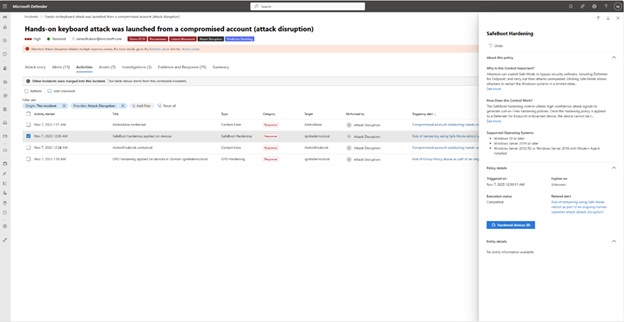

Eine weitere große Neuerung betrifft die Automatic Attack Disruption, die schon 2023 eingeführt wurde. Bisher konnten damit nur Microsoft-Systeme geschützt werden – ab jetzt dann aber auch AWS, Proofpoint und Okta. Voraussetzung dazu ist die Einbindung über Microsoft Sentinel. Als komplett neue Ergänzung kommt Predictive Shielding dazu. Diese Funktion wird nach dem Eindämmen eines Angriffs ausgelöst und versucht auf Basis des bereits laufenden Angriffs, Threat Intelligence Daten und KI-Modellen den weiteren Angriffspfad vorherzusehen.

Als Folge werden Just-in-Time Hardening-Maßnahmen umgesetzt, zum Start das Verhindern von SafeBoot, Group Policy Enforcement und Kompromittierung von Domain Accounts. Diese Schritte bleiben für Security Teams wie gehabt jederzeit transparent sichtbar.

Eine weitere Neuerung zielt auf den Schutz von low-code und pro-code AI Agents im Unternehmen ab. Microsoft Defender wird hier jetzt auch Security Posture Management, Attack Path Analysis und Threat Protection für Copilot Studio, Azure Foundry und Microsoft Agent 365 SDK Agents bieten. Hier beginnt alles bei der Sichtbarkeit mit einer neuen Übersicht aller AI Agents – einem neuen Asset-Typ im Defender-Portal. Dort werden neben Metadaten auch Alerts und Auffälligkeiten dargestellt. So können beispielsweise mögliche Angriffspfade analysiert werden, ähnlich wie wir es schon für Identitäten und Geräte kennen. Aktive Bedrohungen wie Prompt Injection und der Aufruf von möglicherweise bösartigen Tools können darüber hinaus über eine Integration blockiert werden.

Eine wesentliche Säule bei der Interaktion mit AI sind Sprachmodelle. Zur besseren Bearbeitung von Incidents ergänzt Microsoft hier zusätzlich noch die Analyst Notes sowie Standard Operations Procedures (SOPs). Während erstere automatisch die Sessions der beteiligten Analysten zusammenfassen, um Nachvollziehbarkeit und Weiterentwicklung zu verbessern, kümmern sich die SOPs proaktiv um die Anpassung der Guided Response auf Unternehmensinformationen und -abläufe. Analysten und Incident Responder können so spezifischer agieren.

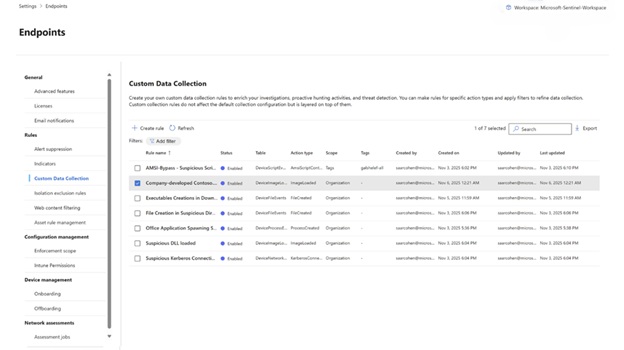

Egal, welche Funktion wir uns anschauen: alles basiert auf den von Defender eingesammelten Daten. Bisher gab es lediglich die von Microsoft definierten Event-Typen. Glücklicherweise hat der Hersteller auch hier auf das Feedback der Kunden gehört: ab jetzt können eigene Event-Typen über Data Collection Rules eingesammelt werden.

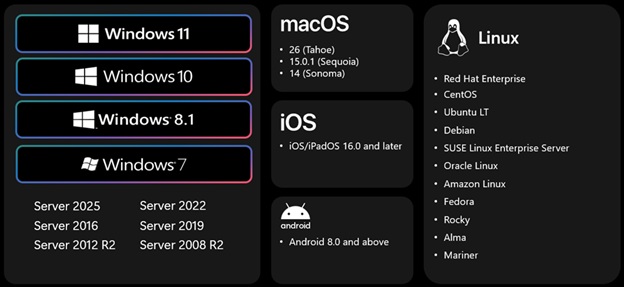

Zuletzt kommen wir noch zum Elefanten im Raum: abgekündigte Betriebssystemversionen wie Windows 7 oder Windows Server 2008 R2 sind aus verschiedensten Gründen immer noch im Einsatz. Microsoft nennt hier auch neue Telemetriedaten: Über 90 % aller Unternehmen haben weiterhin mindestens einige Legacy-Systeme im Einsatz. Die beiden eben genannten erhalten deshalb erweiterten Support durch Microsoft Defender.

Damit bei der Vielzahl an unterstützten Systemen der Onboarding-Prozess weiterhin einheitlich bleibt, veröffentlicht Microsoft außerdem das neue Defender Deployment Tool – ein Framework, das sich automatisch an das jeweilige Betriebssystem anpasst und sowohl die notwendigen Voraussetzungen schafft als auch die neueste Version von Defender herunterlädt, solange das Betriebssystem ihn nicht schon enthält. Intune und Defender for Cloud können das Deployment Tool direkt ergänzend nutzen.

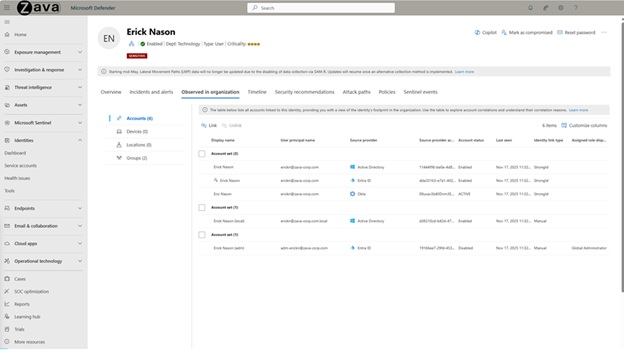

Defender wird überdies um neue Schutzmechanismen für Identitäten erweitert. Über die Account Correlation werden verschiedene Accounts einer Person zugeordnet. Der Klassiker: Standardbenutzer und administratives Konto. Diese Korrelation wird dann auch für die Darstellung von möglichen Angriffspfaden herangezogen.

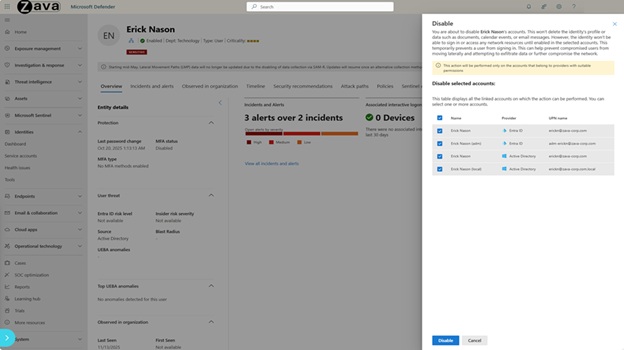

Über die ebenfalls neue Coordinated Response können Aktionen über mehrere technische Konten derselben Person ausgelöst werden.

Microsoft Sentinel

Microsoft baut Sentinel weiter aus. Nach der grundlegenden Überarbeitung im Rahmen der Migration ins Microsoft Defender Portal waren mit dem neuen Data Lake, Sentinel Graph (Generally Available ab 1. Dezember 2025, Custom Graphs neu als Public Preview), Blast Radius und neuen Hunting-Funktionen bereits vor einigen Monaten leistungsstarke neue Möglichkeiten eingezogen. Die Ignite steht jetzt im Zeichen neuer Partnerschaften und Konnektoren. Dazu gehören: BlinkOps, Check Point, Cloudflare, Contrast ADR, GreyNoise, iboss, Mimecast, MongoDB, Onapsis, Proofpoint, RSA, Rubrik, Samsung, SAP, SecurityBridge, Tanium, Team Cymru, Veeam und WithSecure.

Um auch Compliance-Themen besser abzudecken, gibt es außerdem neue Solutions für GDPR Compliance & Data Security sowie HIPAA Compliance.

Abschließend sei gesagt, dass die Grenzen zu Microsoft Defender immer weiter verschwimmen und es unserer Meinung nach nur eine Frage der Zeit ist, bis die beiden Produkte nur noch in ihrer Gesamtheit dargestellt werden können.

Microsoft Purview

Bereits seit vielen Jahren hat sich der Begriff Shadow IT als Beschreibung für nicht von der IT-Organisation freigegebene Software etabliert. Mit den aktuellen Entwicklungen im Bereich der künstlichen Intelligenz lässt sich das auch auf „Shadow AI“ erweitern. Microsoft hat hierzu einen aktuellen Blueprint im offiziellen Repository auf GitHub veröffentlicht: https://learn.microsoft.com/en-us/purview/deploymentmodels/depmod-data-leak-shadow-ai-intro.

Der Blueprint umfasst Schritte zum Erkennen, Absichern und Steuern bzw. Blockieren von Daten in Richtung erwünschter und unerwünschter KI- bzw. LLM-Plattformen.

Auch die schon erwähnten Agents stehen im Fokus von Purview. Data Security ist entscheidend, um auch während des aktuellen AI-Momentums die Balance zu Schutzmaßnahmen zu halten. Im Data Security Posture Management sind deshalb ebenfalls alle genutzten Agents in Form einer AI-Observability-Übersicht einsehbar. Risikolevel und -muster und die Guided Remediation stehen dabei zunächst nur für M365 Copilot, Copilot Studio und Microsoft Foundry Agents zur Verfügung. Ebenfalls neu im Data Security Posture Management ist die Item-Level Oversharing Investigation and Remediation. Hier kann das Sharing in SharePoint und OneDrive individuell erkannt und bei Bedarf auch über das Setzen von Sensitivity Labels im Bulk abgesichert werden. Alternativ können Site Owner Vorfälle reviewen oder das Teilen wird direkt beendet.

Agentic Risk wird ebenfalls im Insider Risk Management als Risikofaktor ergänzt, insbesondere ungewöhnliche oder unerwünschte Datenabflüsse als Teil von absichtlichen Insider-Bedrohungen.

Auch Data Loss Prevention kann jetzt mit Agenten, die autonom arbeiten, integriert werden, um Versuche von unerwünschten Datenabflüssen zur Laufzeit zu verhindern. Dabei können wie gehabt Labels, Sensitive Information Types und die weiteren Purview-Funktionen zur Erkennung von Daten verwendet werden. Um auch Agents unabhängig von Agent 365 abzusichern, kann Purview auch Third-Party Agents wie ChatGPT oder Google Gemini über die sogenannte Inline Data Protection schützen. Diese Integration kann entweder wie bisher über Edge for Business verwendet werden oder auch auf Netzwerkebene als Teil verschiedener unterstützter Secure Service Edge (SSE) Provider eingebunden werden. Dazu gehört auch Microsoft Global Secure Access.

Die Interaktionen von und mit Agents sind dabei auch bei Bedarf über Communication Compliance, Audit und eDiscovery einsehbar.

Purview ist jetzt außerdem Teil der Azure Foundry. Daten zu Apps und Agents landen damit dann auch in Purview zur weiteren Analyse. Dabei richtet sich die Azure AI Search auch nach Purview Labels und Policies, um ein Oversharing zu verhindern. AI Compliance Assessments werden ergänzend vom Microsoft Purview Compliance Manager beigesteuert. Damit sind dann auch die Workloads in Azure Foundry integriert.

Besondere Berücksichtigung benötigen mittlerweile Meeting-Aufzeichnungen und -Transkripte – in vielen Unternehmen die wichtigsten Einsätze von Copilot. Data Security Administratoren können hierzu zukünftig mit Priority Cleanup bestehende Retention Policies überschreiben und so zum Beispiel ein früheres Löschen von sensiblen Inhalten erzwingen. Die On-Demand Classification unterstützt darüber hinaus Meeting-Transkripte, was den Einsatz von DLP und Lifecycle Management Policies auch für diesen Objekttyp erlaubt.

Microsoft Edge for Business enthält mittlerweile einige Erweiterungen wie Copilot Mode und Agent Mode. Beide richten sich jetzt auch nach den jeweils gesetzten Purview Policies, seien es das Verhindern von Zusammenfassungen von Inhalten oder das Einfügen von sensiblen Inhalten zu bestimmten Service Domains (über Endpoint DLP). Apropos Endpoint DLP: Unterstützt werden jetzt auch ungespeicherte Dokumente, weitere Wechseldatenträger wie Android- und iOS-Geräte sowie CD-ROMs und Outlook-Attachments, die vor dem Kopieren auf USB, Netzwerkfreigaben und Wechseldatenträger geschützt werden können.

Eine besonders nützliche Funktion stellen die Extended SharePoint Permissions dar. Hier kann ein Default Sensitivity Label auf Dokumentenbibliotheken gesetzt werden. Das Label wird dabei auf alle ungeschützten Dateien erzwungen, für bestehende, aber auch neue Dateien – Letzteres ist damit erst seit Kurzem möglich und besonders hilfreich. Viele Unternehmen standen sonst vor der Herausforderung, Bestandsdaten zu klassifizieren. Da Copilot immer im Benutzerkontext arbeitet, kann so die unerwünschte Verarbeitung von sensiblen Daten eingeschränkt werden. Downloads sind dabei automatisch verschlüsselt und wenden die Berechtigungsstruktur der SharePoint-Struktur an.

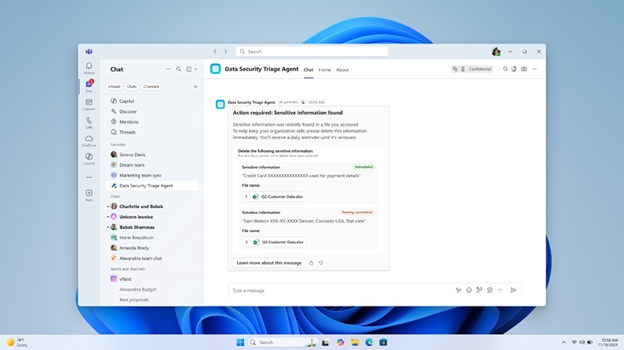

Natürlich wird auch Purview über Agents ergänzt: Der Data Security Posture Agent unterstützt bei der Bewertung von tausenden Dateien, um Risiken zu identifizieren, während der Data Security Triage Agent Data Security Incidents mit Kontext zur Bearbeitung anreichert und Empfehlungen gibt.

Zu guter Letzt: Entwickler können über das Purview SDK und das Agent Framework SDK eigene Purview-Integrationen implementieren. Data Security betrifft nicht nur große Konzerne. Mit dem neuen Purview Suite for Business Premium können auch kleinere Unternehmen von erweiterten Funktionen profitieren

Microsoft Intune

Auch Intune erhält unterstützend neue Security Copilot Agents. Der Change Review Agent analysiert Change Requests und prüft auf mögliche Risiken und Konflikte. Der Policy Configuration Agent erkennt die Absicht aus hochgeladenen Dokumenten oder natürlicher Sprache per direkter Eingabe und leitet davon empfohlene Einstellungen in Intune ab. Abschließend kümmert sich der Device Offboarding Agent um die Darstellung von Geräten, die anhand verschiedener Kriterien als inaktiv bzw. zu entfernen eingestuft werden sollten. Bei allen Security Copilot Funktionen können dazu jetzt auch Daten aus Autopilot, Endpoint Privilege Management und Advanced Analytics genutzt werden.

Als Preview bringt Microsoft außerdem Remote Windows Recovery at Scale. Damit ist ein Remote Management des Windows Recovery Environment (WinRE) möglich, auch wenn das Gerät nicht mehr bootet und ohne notwendige Benutzerinteraktion.

Microsoft Defender for Cloud

Defender for Cloud lässt sich jetzt mit GitHub Advanced Security integrieren. Damit sollen Applikationen über den ganzen Lifecycle geschützt werden können. Die Integration liefert zuallererst Sichtbarkeit über mögliche Probleme, ergänzt dies aber um die Priorisierung von kritischen Alerts und schlägt über Copilot Autofix und den GitHub Copilot Coding Agent Fixes für mögliche Exploits im Code vor. Einzelne Artefakte aus dem Code können dabei bis zu den verschiedenen Laufzeiten der Applikation nachverfolgt werden.

Neben klassischen IaaS-Setups, können zukünftig auch Serverless Resources ins Posture Management eingebunden werden. Zum Start der Preview sind Azure Functions, Azure Web-Apps und AWS Lamda integrierbar.

Das wird dann auch in das neue Unified Security Posture Management eingebunden. Defender for Cloud wird dazu ebenfalls ins Defender Portal integriert und bündelt so Dashboards, Exposure Management, Schwachstellen, Attack Paths und Asset Inventories für Azure, AWS und GCP an einer Stelle. Zugriff kann über das bekannte Unified RBAC Modell von Defender erteilt werden, während für das Azure Portal weiterhin für Rollen, die über reine Security-Aspekte hinaus gehen, relevant bleibt.

Kontakt

Sie haben Fragen zu den Neuigkeiten?

Nehmen Sie Kontakt zu uns auf.

- Blog

- Presse

- Blog